Взлом паролей WPA2- PSK с помощью Aircrack- Ng . WEP оказался крайне несовершенным и легко взламываемым стандартом. Частично тема была затронута в моём руководстве по взлому Wi- Fi для начинающих. Сейчас большинство беспроводных точек доступа используют защищённый доступ Wi- Fi 2 с предварительным ключом, так же известный как WPA2- PSK. В WPA2 применяется более сильный алгоритм шифрования AES, который очень сложно взломать (но это возможно). Поплавок Из Гусиного Пера. Слабость системы WPA2- PSK заключается в том, что зашифрованный пароль передаётся путём 4- стороннего рукопожатия.

Взлом маршрутизаторов WPA/WPA2 Wi-Fi с помощью.

Когда клиент совершает вход в точку доступа (AP), начинается процесс его аутентификации, состоящий из 4 этапов. Если мы перехватим пароль в этот момент, то сможем попытаться его взломать. В данном руководстве, входящем в серию статей по взлому Wi- Fi, мы рассмотрим использование aircrack- ng и атаки перебора по словарю для расшифровки пароля, перехваченного во время 4- стороннего рукопожатия. Уверен, что вас заинтересуют эти две темы: Шаг 1: Переключите Wi- Fi адаптер в режим мониторинга с помощью Airmon- Ng. Для начала, давайте переключим наш беспроводной адаптер в режим мониторинга.

За информацией о том, какой адаптер вам нужен, обратитесь к этому руководству. Это почти то же самое, что переключение беспроводного адаптера в смешанный режим, и позволяет нам видеть весь трафик, передающийся в нашей зоне действия. Давайте откроем терминал и введём следующую команду: airmon- ng start wlan. Обратите внимание на то, что airmon- ng переименовал наш адаптер wlan. Шаг 2: Перехватите трафик, воспользовавшись Airodump- Ng. Теперь, когда наш беспроводной адаптер находится в режиме мониторинга, вы способны следить за всем проходящим трафиком.

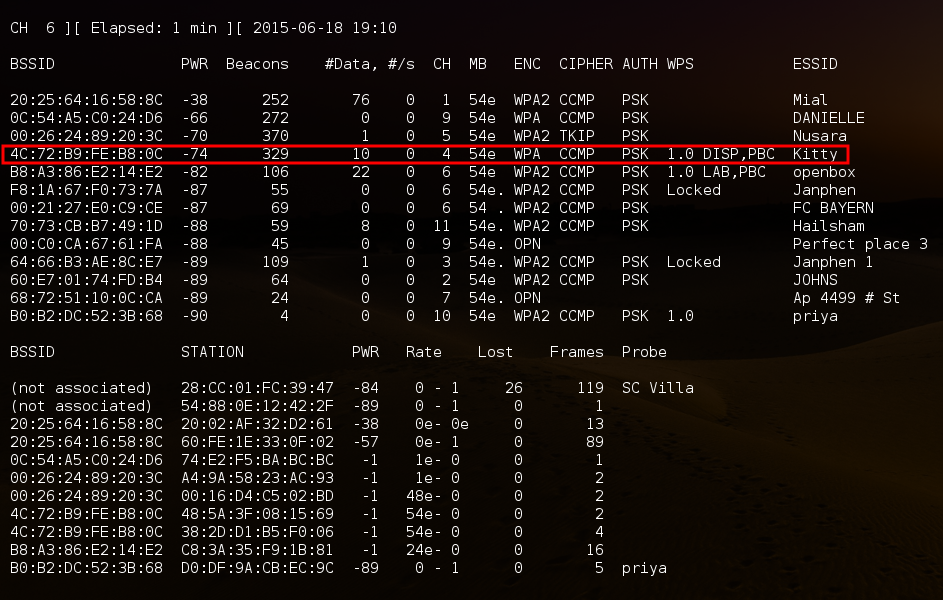

Для перехвата этого трафика можно воспользоваться командой airodump- ng. Эта команда перехватывает весь беспроводной трафик и отображает важную информацию о нём, включая BSSID (MAC адрес точки доступа), мощность, число сигнальных кадров, число кадров с данными, канал, скорость, шифрование (если оно есть) и, наконец, ESSID (большинство из нас называют его SSID). Для этого, введите: Как видите, все доступные точки доступа отображаются в верхней части экрана, а клиенты находятся в нижней.

Шаг 3: Сосредоточьте Airodump- Ng на одной точке доступа и одном канале. Далее, нам необходимо сфокусировать свои усилия на одной точке доступа и одном канале для получения ключевых данных. Для этого нам нужен BSSID и канал. Откройте ещё одно окно терминала и введите: airodump- ng - -bssid 0. WPAcrack mon. 00. BSSID точки доступа- c 6 - канал, на котором работает точка доступа. WPAcrack - файл для записи данныхmon.

Скриншот выше демонстрирует, что мы сосредоточили внимание на перехвате данных точки доступа с ESSID «Belkin. Belkin. 27. 6, скорее всего, является стандартным SSID, а значит, данная точка доступа является отличной целью для взлома, ведь пользователей, которые не потрудились изменить ESSID по умолчанию, вероятно, не беспокоит безопасность их точки доступа. Шаг 4: Воспользуйтесь Aireplay- Ng Deauth. Чтобы перехватить зашифрованный пароль, нам нужно, чтобы клиент вновь вошёл на точку доступа. Если пользователь уже авторизован, мы можем отключить его, заставив входить заново. В процессе этой аутентификации мы успеем перехватить зашифрованный пароль. Давайте откроем ещё одно окно терминала и введём: aireplay- ng - -deauth 1.

BSSID точки доступаmon. Шаг 5: Перехватите рукопожатие.

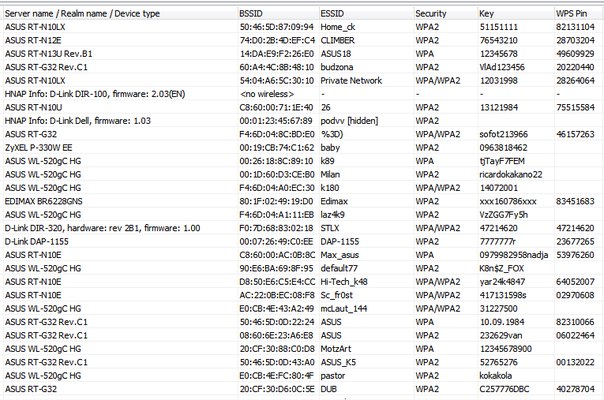

В ролике продемонстрирован взлом wifi. Тип шифрования: wpa2. Используемый софт: ОС windows 7 aircrack-ng commview for wifi . Wi-Fi сейчас есть практически в каждой квартире. Для успешного взлома WPA/WPA2-PSK нужно поймать качественную запись . Шифрование WPA/WPA2 более надежное, чем WEP (Как ломать WEP, я рассказывал в статье подбор WEP ключей для Wi-Fi и в статье. На GitHub опубликован инструмент под названием FLUXION, позволяющий взломать Wi-Fi сеть WPA/WPA2 без необходимости .

В предыдущем шаге мы выкинули пользователя с его собственной точки доступа, и теперь, когда он начнёт повторную процедуру аутентификации, airodump- ng попытается перехватить пароль во время нового 4- стороннего рукопожатия. Вернёмся к нашему терминалу airodump- ng и проверим, добились ли мы успеха.

В верхней правой части терминала airodump- ng появится строчка «WPA рукопожатие». Это значит, что мы сумели перехватить зашифрованный пароль! Первый шаг на пути к успеху! Шаг 6: Взломайте этот пароль с помощью Aircrack- Ng !

Теперь в нашем файле WPAcrack находится зашифрованный пароль. Мы можем воспользоваться aircrack- ng и предпочитаемым файлом с паролями для его расшифровки. Помните, что успешность атаки такого типа зависит от качества вашего файла с паролями.

Я воспользуюсь стандартным списком паролей, входящим в состав aircrack- ng и Kali Linux. Он называется darkc. Ode. После этого, попытаемся взломать пароль, открыв ещё один термина и выполнив следующие команды: aircrack- ng WPAcrack- 0. WPAcrack- 0. 1. cap - название файла, в который мы записывали данные с помощью команды airodump- ng/pentest/passwords/wordlist/darkc. Сколько времени на это потребуется? Расшифровка может стать относительно медленным и скучным занятием.

В зависимости от размера вашего файла с паролями, на это может потребоваться от нескольких минут, до нескольких дней. Мой двухъядерный процессор Intel 2. ГГц способен тестировать более 5. Получается около 1,8 миллионов паролей в час. Как только пароль будет найден, он появится на вашем экране.

Помните, что качество списка паролей имеет решающее значение. Сначала попробуйте стандартный файл, а затем, если расшифровать пароль не получилось, переключитесь на файл большего размера, к примеру, один из этих: Ждите новых руководств по взлому беспроводных сетей. В будущих руководствах мы рассмотрим более продвинутые способы взлома беспроводных сетей. Если вы не видели другие руководства по взлому Wi- Fi, ознакомьтесь с ними здесь. В частности, рекомендую вам прочитать статью о Взлом паролей WEP с помощью Aircrack- Ng и Взлом Wi- Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux. Как обычно, если у вас возникли вопросы, задайте их в комментариях ниже.

Если тематика вопроса не связана с данной публикацией, воспользуйтесь форумом. Источникhttp: //null- byte.

Навигация

- Модели Стратегического Управления. Реферат

- Сэмплы Рэп Для Фл Студио

- Бизнес План Автошкола

- Программу Для Андроида Game Guardian

- Объединенный Пак 2 Чит

- Игры Про Лягушку

- Midi Распайка На Мини Джек 3 5

- Программу Которая Чистит Темп

- Кетоконазол Инструкция По Применению Мазь Цена Отзывы

- Эффективный Контракт В Здравоохранении Образец

- Гроб Из Одессы Fb2

- Программ Для Вырезания Лекал Для Авто Из Антигравийной Пленки